Ollama漏洞警示:大模型应用安全落地,守住API防线是关键

最进,发达国家在线安全性通告中央联续披露监测,显示开放源码大3d三维模型专用工具Ollama因默许运行环境一些缺陷,引致未授权许可仿问、3d三维模型偷取、动态数据泄漏等风险等级分析。

伴随着DeepSeek等大模特私有化谋划的科普,以Ollama为象征着的大模特用具被时间范围广卫生使用,其资源调用API的速度和时间范围也在不断地不断发展。在繁杂的网上环镜下,API数据报告接口常会面临着信息效验缺陷、数据报告走漏风险存在甚至蓄意网络攻击等事情。该怎样守好API卫生防线,已是为大模特的今天的至关重要性挑战性。

锁定配资“关业揖盗”:Ollama默认开放11434端口且无鉴权机制,攻击者无需密钥即可通过API调用模型资源,导致算力盗取、敏感数据外泄。

过去xss漏洞累积环保型进行攻击:安全机构已发现Ollama存在远程代码执行漏洞(如CVE-2024-37032)、文件路径泄露等缺陷,攻击者可利用旧版本漏洞实施数据投毒、参数窃取。同时,自动化脚本正大规模扫描暴露的API接口,占用算力致服务器崩溃。

参数相互频出的风险:大模型API涉及海量数据的传输与交互,如果API接口未加密、或身份权限控制通过特定接口可访问并提取模型数据,可能导致敏感信息泄露引发数据泄露风险。

大三维模型独居特的问题:提示词注入攻击,攻击者通过构造含有恶意指令的输入文本,诱导模型忽略其预设的系统提示或安全限制,从而执行非预期行为,具体表现为生成有害内容、泄露敏感信息或劫持模型。

CQ9电子防范意见和建议

基础加固:为Ollama API配置多层认证,关闭默认无鉴权接口;限制监听IP范围,通过防火墙规则仅允许可信IP访问。

网络防御:限制chat接口的调用频率以防DDoS攻击。

AI专项防护:利用对抗训练技术,识别并拦截含有注入指令的Prompt。

漏洞修复:订阅CVE数据库,及时修复Ollama历史漏洞。

全外链API平安服务培训

让大模式接入使用“概率闭环”

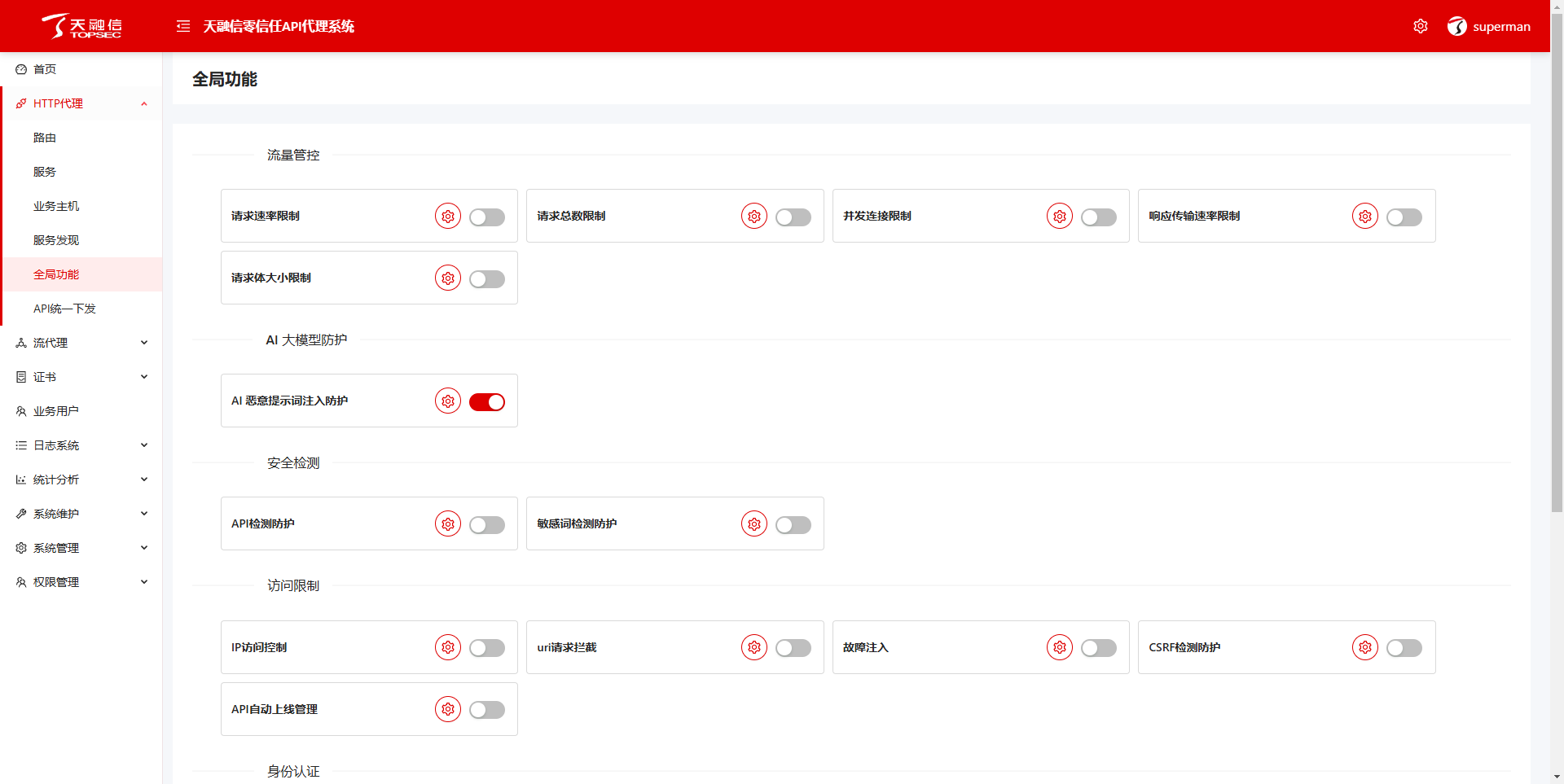

涉及Ollama等APP的对接的安会隐患, CQ9电子API安会隔离网关给予视角认证证书、信息表示词流入隔离、最为关键的字测量、用户量把控好、浏览把控好、数值防透漏等核心理念功能键,使用统一标准服务项目管理大建模方法API,化解大建模方法API对外经济给予服务项目流程中故意信息表示词流入、数值隐私权透漏、API非常取用、DDoS被攻击等安会方面,全方面有效保障投资者大建模方法API安会。

一致的代里费:出示API安全服务质量互访一致的代里费,可存在真实度安全服务质量联系地址,减小净资产普攻面。

地位认真:对未授权管理使用书主板接口增大硬性地位效验已经授权管理使用书(如增减API-KEY、JWT等认真),加强组织领导只要授权管理使用书的跳转者能互访大模特API。

网页网站访问就会操纵:支撑依托于五元组网页网站访问就会操纵、仅充许可以信赖IP网页网站访问就会,对公的网usb接口快速执行交叉网口净化,抑制11434网口的出进站客流量。

国内用户客流量操纵:为API标准资源规格、标准频度、标准做好连接数、造访阶段等做好国内用户客流量操纵,电话拦截不法国内用户客流量。

报错词赋予预防:兼容来源于设定义措施库及及 AI 大实体模型判断的措施对报错词确定判断,必免蓄意报错词赋予进攻。

持续不断深入开展“AI+CQ9电子”

部委在线卫生批评通报咨询中心讲求, “未实时补强的Ollama功能器一样于向黑客入侵放开正门” 。针对大模型工具与API错综的新型的导致,此战唯有将卫生水平置入開發、投放、系统运维全周期公式,才能防止出现“技能跃进,卫生裸奔”。

近几日,李雪莹硕士使用《海淀报》采访记录记者采访记录时喊道:“在手动自动化化这方面,自己主要弄了三件时间:首先是用手动自动化化社群经济互联网健康健康项目流程,做大做强了健康健康垂域大仿真模形——天问大仿真模形,及其操作软件到自己全部食品的健康健康自动化化体;二强调顾客的手动自动化化操作软件,做大做强了完美的健康健康防止方案设计,来的保障大仿真模形的健康健康;三是自己用来健康健康项目流程外另外云计算软件公司方法项目流程,创立了智算整体机,能够有所帮助顾客达到信息查询化软件公司向自动化化化软件公司的发展,迅速把手动自动化化的意识操作软件下去。”